Per Voreinstellung können sich alle AD-User an jedem Rechner der Domäne einloggen. Dieser Zustand dürfte in einigen Umgebungen unerwünscht sein, weil sich durch die Beschränkung der Anmeldung Risiken vermeiden lassen. Entsprechende Restriktionen können Admins über Gruppenrichtlinien durchsetzen.

Wenn sich Benutzer und Gruppen auf allen Arbeitsstationen anmelden dürfen, dann mögen Mitarbeiter etwa versucht sein, bei sich bietender Gelegenheit an den PCs ihrer Kollegen zu experimentieren. Eine Login-Beschränkung kann aber auch davor schützen, dass sich jemand auf einem beliebigen PC unter einem fremden Konto anmeldet, wenn er dessen Passwort ausgespäht hat.

Interaktive Zuweisung von PCs zu Benutzern

Das Active Directory bietet seit seinen Anfängen die Möglichkeit, Benutzer auf bestimmte Rechner festzulegen. Diese Mechanismen kommen auch heute noch bevorzugt zum Einsatz, auch wenn Microsoft mit den Policy Silos («Authentifizierungsrichtliniensilos») eine Nachfolgetechnik vorgestellt hat. Sie erfordert aber mindestens eine AD-Funktionsebene von Server 2012 R2 und Windows 8.1 auf den Clients.

Möchte man einen User interaktiv auf eine Arbeitsstation festnageln, dann eignet sich dazu Active Directory-Benutzer und -Computer (ADUC). In den Eigenschaften eines Accounts findet sich dort auf der Registerkarte Konto ein Button mit der Beschriftung Anmelden an.

Trägt man hier die Namen eines oder mehrerer Computer ein, dann kann sich der betreffende User nur an diesen Rechnern und keinen anderen anmelden. Eine Einschränkung dieses betagten Features besteht darin, dass es den Computername auf die maximal von NetBIOS zulässige Länge von 15 Zeichen limitiert.

Möchte man sich nachträglich anzeigen lassen, welche Konten auf bestimmte PCs eingegrenzt wurden, dann geht das am einfachsten über PowerShell:

Get-ADUser -Filter * -Properties LogonWorkstations | select Name, LogonWorkstationsWhite- und Blacklists über GPOs

In der Regel wird man aber ohnehin einen zentralen Ansatz mit Hilfe der Gruppenrichtlinien wählen. Dieser funktioniert genau umgekehrt wie in ADUC. Während man dort einem Benutzerkonto die erlaubten Rechner zuordnet, verknüpft man das GPO mit einer OU, in dem sich die Computer befinden und legt fest, wer sich an ihnen anmelden darf.

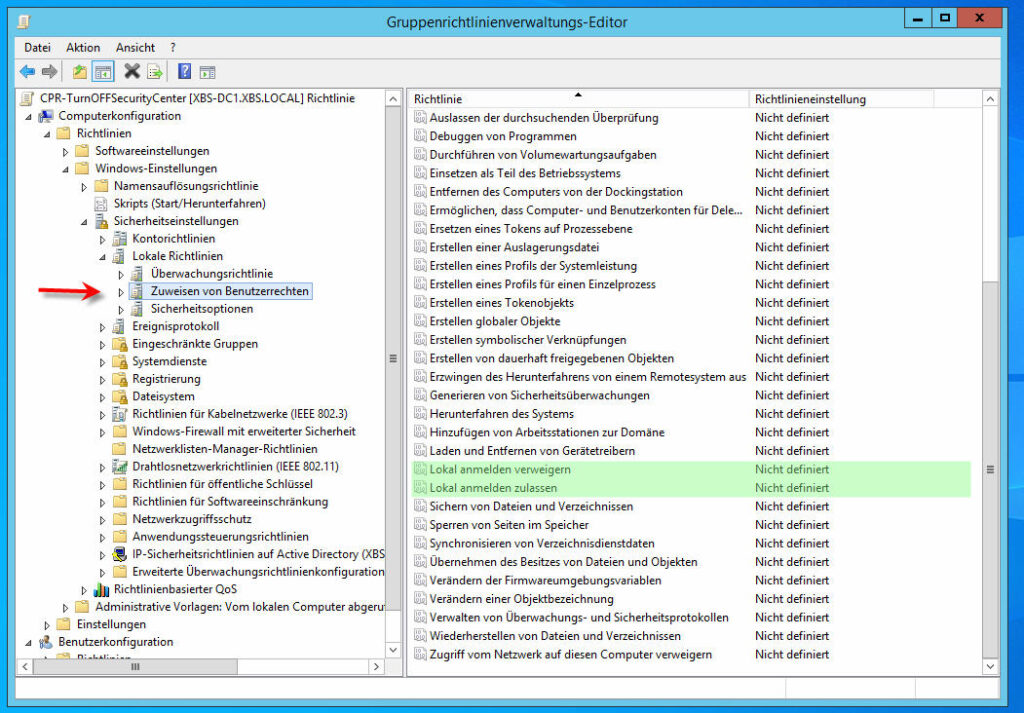

Die Einstellung Lokal anmelden zulassen unter Computerkonfiguration => Richtlinien => Sicherheitseinstellungen => Lokale Richtlinien => Zuweisen von Benutzerrechten erlaubt ein Whitelisting von Benutzern und Gruppen. An den Rechnern der betreffenden OU dürfen sich dann ausschließlich jene User einloggen, die im GPO enthalten sind.

Der GPO-Editor besteht beim Whitelisting darauf, dass die Gruppe der lokalen Administratoren in jedem Fall berücksichtigt wird. Andernfalls lässt sich der Dialog nicht speichern.

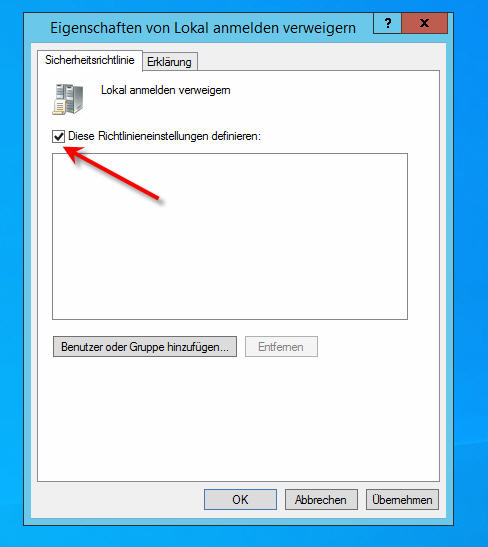

Umgekehrt eignet sich Lokal anmelden verweigern für das Blacklisting von Benutzern und Gruppen. Konten, die man hier einträgt, wird die Anmeldung an den Computern der OUs verwehrt, mit denen das GPO verknüpft ist.

Erwartungsgemäß sperrt sich das Tool auch hier dagegen, lokale Administratoren in die Liste aufzunehmen. Domänen-Admins kann man aber mit dieser Einstellung darin hindern, sich an normalen Arbeitsplatz-PCs anzumelden und sie zwingen, für die Systemverwaltung besonders gesicherte Rechner zu verwenden.

Einsatz mit Bedacht

Es liegt auf der Hand, dass man mit der Beschränkung des Zugangs sorgsam umgehen muss. Ein unsachgemäßer Einsatz von Black- oder Whitelists kann zu einem Denial of Service führen. Daher sollte man derartige GPOs tunlichst nicht mit DCs oder ganzen Domänen verknüpfen (bzw. in diese Einstellungen in die Default Domain Policy aufnehmen).

Wenn Konten aus Versehen gleichzeitig die Anmeldung erlaubt und

verweigert wird, weil man sie in zwei verschiedene Listen aufgenommen

hat, dann setzt sich das Verbot durch.